Jaringan komputer merupakan sekumpulan komputer otonom yang saling terhubung melalui media komunikasi dengan memakai protokol tertentu. Manfaat jaringan komputer antara lain adalah memungkinkan pemakaian bersama atas sumber daya yang ada. Sumber daya dalam hal ini dapat berupa perangkat keras, perangkat lunak dan data atau informasi. Manfaat lainnya adalah untuk berkomunikasi, meningkatkan kehandalan dan ketersediaan sistem.

Manfaat yang demikian besar tentunya akan berkurang sebanding dengan tingkat gangguan yang muncul terhadap jaringan. Ketika jaringan hanya melibatkan perangkat lokal saja, atau dengan kata lain tidak terhubung ke jaringan lain, munculnya gangguan mungkin menjadi suatu hal yang tidak diperhitungkan. Namun ketika jaringan sudah terhubung dengan jaringan lain, misalnya lewat internet, keamanan menjadi suatu hal yang harus dipertimbangkan. Kita lebih mengenali hitam putihnya jaringan sendiri, namun tidak untuk jaringan lain. Keamanan jaringan merupakan upaya memberikan keterjaminan jaringan atas gangguan-ganguan yang mungkin muncul.

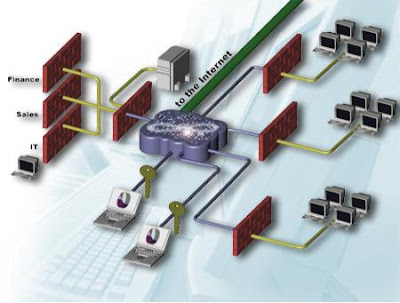

Gambar 1.1 Jaringan Komputer

Gambar 1.1 Jaringan KomputerSecara umum, terdapat 3 hal dalam konsep keamanan jaringan, yakni :

- Resiko atau tingkat bahaya (risk) -> menyatakan besarnya kemungkinan gangguan yang muncul terhadap jaringan.

- Ancaman (threat) ->Menyatakan kemungkinan gangguan yang muncul terhadap jaringan

- Kerapuhan sistem (vulnerability) ->Menyatakan kelemahan-kelemahan pada sistem yang memungkinkan terjadinya gangguan

- Keamanan jaringan (network security) : Upaya pengamanan atas jalur / media pengiriman data

- Keamanan aplikasi (application security) : Upaya pengamanan atas aplikasi-aplikasi dan layanan yang tersedia. Contohnya DBMS

- Keamanan komputer (computer security) : Upaya pengamanan atas komputer yang digunakan untuk memakai aplikasi, termasuk di dalamnya adalah sistem operasi

segala gangguan. Keamanan merupakan suatu proses, terus menerus

berkembang sesuai dengan perkembangan imu dan teknologi maupun

gangguannya.

1.2 Kompleksitas Keamanan Jaringan

Pengelolaan keamanan jaringan merupakan suatu hal yang sangat kompleks.

Beberapa faktor yang menyebabkan kompleksitas tersebut adalah :

- Sharing resources atau berbagi pakai sumber daya

Sumber daya dipakai secara bersama-sama oleh banyak user. Sedangkan masing-masing user memiliki tingkat pengetahuan, kepentingan, dan motivasi yang berbeda di dalam memanfaatkan sumber daya. Dari sini ancaman atas sistem dapat muncul. - Keragaman sistem

Keragaman sistem, baik dari sisi perangkat keras maupun perangkat lunak, mendatangkan kompleksitas tersendiri dalam hal instalasi, konfigurasi, dan pemakaiannya. Di samping itu setiap perangkat mungkin memiliki kelemahan (bug). - Batasan yang tidak jelas

Ketika suatu jaringan tidak terhubung ke jaringan lain, setiap hostnya hanyalah menjadi anggota jaringan yang bersangkutan. Namun ketika jaringan terhubung ke jaringan lain, ada satu atau beberapa host yang menjadi anggota dari jaringan yang bersangkutan sekaligus jaringan yang lain. - Banyak titik rawan

Pengiriman data antar jaringan, dipastikan melewati banyak host. Kalau pun asal dan tujuan sudah dijamin aman, belum tentu hosthost antara juga aman. - Anonymity

Penyerang biasanya menempuh segala agar tidak dikenali oleh sistem. Misalnya tidak menyerang secara langsung dari host-nya, yakni dengan menguasasi host-host antara yang berjenjang sehingga mempersulit pelacakan. - Jalur yang ditempuh tidak diketahui

Data yang dikirim antar jaringan ada kemungkinan menempuh jalur yang berbeda, tergantung kondisi jaringan saat itu baik menyangkut trafik maupun topologinya.

Dari gambar terlihat bahwa terdapat banyak titik yang mungkin timbul gangguan keamanan, bahkan mulai dari host sendiri berupa penyadapan atas data penting / rahasia. Ketika sudah lepas dari host untuk kemudian menuju situs tarjet, data mengalami berbagai gangguan di banyak titik dan dapat dipakai sebagai sarana untuk menyerang host / jaringan kita. Celah keamanan yang memungkinkan munculnya gangguan meliputi : sistem operasi, aplikasi (termasuk basis data) dan jaringan.

1.3 Aspek Keamanan Jaringan

Terdapat 3 aspek utama keamanan jaringan meliputi :

• Confidentiality / Privacy

• Integrity

• Availability

Serta 4 aspek tambahan, antara lain :

• Non-repudiation

• Authentication

• Access Control

• Accountability

Confidentiality / Privacy

Adalah kerahasiaan atas data pribadi. Data hanya boleh diakses oleh orang yang bersangkutan atau berwenang. Data tersebut antara lain :

- data pribadi : nomor ktp, nomor hp, alamat, penyakit dll

- data bisnis : daftar gaji, data nasabah / pelanggan

Data-data tersebut sangat sensitif (dilindungi) dalam aplikasi e-commerce maupun healthcare. Serangan yang dapat terjadi berupa penyadapan atas data, dengan cara teknis : sniffing / logger, man in the middle attack; maupun non teknis dengan social engineering. Perlindungan yang dapat dilakukan adalah dengan cara enkripsi yakni mengubah suatu format data menjadi format lain yang tersandikan.

Integrity

Bahwa data tidak boleh diubah (tampered, altered, modified) oleh pihak yang tidak berhak. Serangan muncul berupa pengubahan data oleh pihak yang tidak berhak ( spoofing).Perlindungan yang dapat dilakukan adalah : message authentication code (MAC), digital signature / certificate, hash function, logging.

Availability

Bahwa data harus tersedia atau dapat diakses saat diperlukan. Serangan yang dapat terjadi berupa peniadaan layanan (denial of service Dos, distributed denial of service Ddos), atau menghambat layanan (respon server menjadi lambat), malware, worm dll. Perlindungan berupa : backup, redundancy, IDS, DRC, BCP, firewall

Non repudiation

Menjaga agar transaksi yang terjadi tidak dapat disangkal atau dipungkiri. Umumnya dipakai pada kegiatan e-commerce. Perlindungan berupa digital signature / certificate, kriptografi, logging.

Authentication

Meyakinkan keaslian data, sumber data, orang yang mengakses data, server

yang digunakan :

- what you have (identity card)

- what you know (password, PIN)

- what you are (biometric identity)

Access Control Mekanisme untuk mengatur ‘siapa boleh melakukan apa’, ’dari mana boleh ke mana’. Penerapannya membutuhkan klasifikasi data (public, private, confident, secret) dan berbasiskan role (kelompok atau group hak akses). Contoh ACL antar jaringan, ACL proxy (pembatasan bandwith) dll

Accountablity

Adanya catatan untuk keperlan pengecekan sehingga transaksi dapat dipertanggungjawabkan. Diperlukan adanya kebijakan dan prosedur (policy & procedure). Implementasi dapat berupa IDS/IPS (firewall), syslog (router).

1.4 Rendahnya Kesadaran Keamanan Jaringan

Meskipun keamanan merupakan faktor yang sangat penting bagi fungsionalitas jaringan, ternyata kesadaran untuk masih sangat rendah. Sebagai contoh berdasarkan survei Information Week(USA) : dari 1271 manajer sistem / jaringan, hanya 22% yang menganggap keamanan jaringan sebagai komponen penting. Diperlukan upaya untuk meyakinkan pihak manajemen bahwa investasi di bidang keamanan jaringan memang sangat diperlukan. Di samping itu juga perlu pemahaman pemakai sistem terkait keamanan. Meskipun teknologi keamanan berkembang pesat, tidak berarti gangguan keamanan dapat dihentikan. Bahkan gangguan keamanan juga mengikuti perkembangan tersebut, memanfaatkan kekurangan dan kelebihan teknologi untuk mlakukan gangguan. Berikut ini adalah beberapa catatan gangguan keamanan yang terjadi, baik di luar maupun dalam negeri.

Gangguan keamanan luar negeri

- 1988, RT Moris mengeksploitasi sendmail sehingga melumpuhkan internet. Kerugian yang timbul diperkirakan mencapai $100 juta. Sedangkan Morris dihukum denda $10.000.

- 1996, menurut FBI National Computer Crime Squad : kejahatan komputer yang terdeteksi kurang dari 15%, dan hanya 10% dari angka tersebut yang dilaporkan.

- 1996, menurut American Bar Association : dari 1000 perusahaan, 48% nya mengalami computer fraud (penipuan) dalam 5 tahun terakhir.

- 1996, NCC Information Security Breaches Survey, Inggris : kejahatan komputer bertambah 200% dari tahun 1995 hingga 1996.

- 1997, menurut FBI : kasus persidangan terkait kejahatan komputer naik 950% dari tahun 1996 hingga 1997, dan yang convicted (dihukum) naik 88%.

- 10 Maret 1997, seorang hacker dari Massachusetts berhasil menyerang sistem komunikasi bandara lokal Worcester, sehingga memutuskan komunikasi menara kendali dan mempersulit pesawat yang akan mendarat

- 7-9 Februari 2000, terjadi serangan Distributed denial of service (Ddos) terhadap Yahoo, eBay, CNN, Amazon, ZDNet, E-Trade. Diperkirakan serangan menggunakan program Trinoo, TFN.

- Jumlah kelemahan (vulnerabilities) sistem informasi yang dilaporkan ke Bugtraq meningkat empat kali semenjak tahun 1998 sampai dengan tahun 2000. Dari 20 laporan per bulan menjadi 80 laporan per bulan.

- 1999, Common Vulnerabilities and Exposure cve.mitre.org mempublikasikan lebih dari 1000 kelemahan sistem. CVE beranggotakan 20 entitas keamanan.

- 2000, Ernst & Young Survey menunjukkan bahwa 66% responden menganggap security & privacy menghambat (inhibit) perkembangan ecommerce

- 2001, virus SirCam menyerang harddisk dan mengirimkan file-file ke pihak lain. Sehingga file rahasia dapat tersebar luas. Worm Code Red menyerang sistem IIS, melakukan port scanning dan menyusup ke sistem IIS yang ditemukannya.

- Januari 1999, terjadi serangan terhadap domain Timor Timur (.tp), yang diduga dilakukan oleh orang Indonesia. Kejadian ini terkait dengan hasil referendum Timor Timur.

- September 2000, mulai banyak penipuan terkait transaksi pelelangan, dengan tidak mengirimkan barang sesuai kesepakatan

- 24 Oktober 2000, dua warnet di Bandung digrebeg karena menggunakan account dial-up curian

- Banyak situs web Indonesia (termasuk situs bank) yang di-defaced atau diubah tampilannya

- Akhir tahun 2000, banyak pengguna warung internet yang melakukan kejahatan “carding”. Menurut riset Clear Commerce Inc Texas – AS , Indonesia memiliki carder terbanyak kedua di dunia setelah Ukrania.

Bisa ditebak, kalau serangan dilakukan oleh orang dalam dan orang tersebut menguasai teknik serangan, kerusakan yang ditimbulkan sangat fatal. Karena tarjet serangan yang vital pasti lebih dikenal oleh orang dalam dibanding orang luar. Bertolak belakang dengan kenyataan di atas, perusahaan riset KMPG merilis hasil surveinya : “79% eksekutif senior terjebak dalam kesalahan berfikir bahwa ancaman terbesar terhadap keamanan sistem berasal dari luar (eksternal)”. Keamanan berbanding terbalik dengan kenyamanan. Semakin aman suatu sistem biasanya akan membuat pemakai tidak nyaman, atas antarmuka atau fase yang harus dilewati.

Bisa ditebak, kalau serangan dilakukan oleh orang dalam dan orang tersebut menguasai teknik serangan, kerusakan yang ditimbulkan sangat fatal. Karena tarjet serangan yang vital pasti lebih dikenal oleh orang dalam dibanding orang luar. Bertolak belakang dengan kenyataan di atas, perusahaan riset KMPG merilis hasil surveinya : “79% eksekutif senior terjebak dalam kesalahan berfikir bahwa ancaman terbesar terhadap keamanan sistem berasal dari luar (eksternal)”. Keamanan berbanding terbalik dengan kenyamanan. Semakin aman suatu sistem biasanya akan membuat pemakai tidak nyaman, atas antarmuka atau fase yang harus dilewati.

terima kasih kak atas ilmunya semoga bermanfaat

BalasHapusperkenalkan saya Dewi Putri ISB Atmaluhur